Die Public Key Infrastructure (PKI) ist ein essenzielles Element der digitalen Sicherheitsarchitektur. Sie verwendet asymmetrische Kryptografie und zielt darauf ab, die Vertraulichkeit, Integrität und Authentizität digitaler Informationen zu gewährleisten. Ihre Anwendungsfälle in der digitalen Kommunikation sind vielfältig.

Grundlage

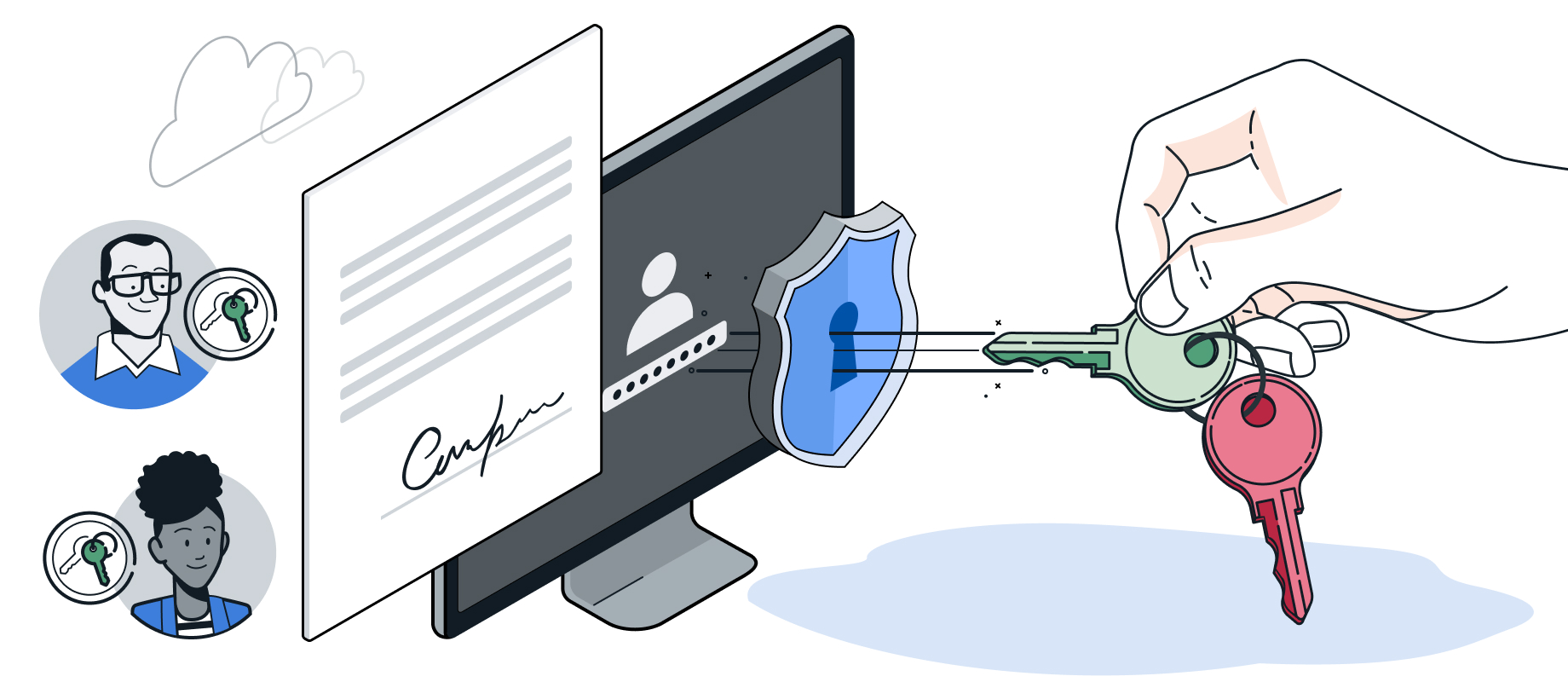

Die PKI basiert auf dem Prinzip der asymmetrischen Verschlüsselung, bei der ein digitales Schlüsselpaar verwendet wird - öffentlicher Schlüssel, der für alle zugänglich ist, und ein privater Schlüssel, der nur dem Schlüsselbesitzer bekannt ist und geheim gehalten wird. Somit ermöglicht PKI eine sichere Kommunikation, da Informationen mit dem öffentlichen Schlüssel verschlüsselt werden und nur mit dem zugehörigen privaten Schlüssel entschlüsselt werden können. Die Authentizität des Public Keys wird durch ein signiertes digitales Zertifikat bestätigt.

Wichtige Komponenten

Public Key Cryptography

Das Herzstück der PKI ist die asymmetrische Verschlüsselung, die auf einem Schlüsselpaar basiert. Die öffentlichen Schlüssel werden zur Verschlüsselung von Daten verwendet, während die privaten Schlüssel der Entschlüsselung dienen. Dieses Prinzip gewährleistet eine sichere Kommunikation zwischen den Parteien.

Certificate Authorities

Certificate Authorities (CAs) sind vertrauenswürdige Entitäten, die digitale Zertifikate ausstellen. Diese Zertifikate verbinden den öffentlichen Schlüssel mit der Identität eines Users oder einer Organisation.

Registration Authorities

Registration Authorities (RAs) sind für die Überprüfung von Identitätsinformationen verantwortlich, bevor ein digitales Zertifikat ausgestellt wird. Diese Überprüfung stellt sicher, dass der korrekte öffentliche Schlüssel der beabsichtigten Identität zugeordnet ist.

Zertifikatssperrliste (Certificate Revocation List, CRL)

Eine Zertifikatssperrliste (Certificate Revocation List, CRL) ist eine Liste von Zertifikaten, die für ungültig erklärt wurden, bevor ihre festgelegte Gültigkeitsdauer abgelaufen ist. Der Zweck einer CRL besteht darin, sicherzustellen, dass Zertifikate, die aus verschiedenen Gründen nicht mehr als vertrauenswürdig gelten, nicht länger für die Authentifizierung oder Verschlüsselung verwendet werden.

Mögliche Gründe für die Aufnahme eines Zertifikats in eine CRL:

- Kompromittierung des privaten Schlüssels: Wenn der private Schlüssel, der mit dem Zertifikat verbunden ist, kompromittiert wurde, wird das Zertifikat in die CRL aufgenommen. So wird verhindert, dass es weiterhin für sicherheitskritische Operationen verwendet wird.

- Verlust des privaten Schlüssels: Wenn der private Schlüssel unwiederbringlich verloren geht, kann das Zertifikat ebenfalls auf die CRL gesetzt werden.

- Beendigung der Gültigkeit: Wenn es einen vorzeitigen Grund gibt, das Zertifikat für ungültig zu erklären, z. B. wenn ein User das Unternehmen verlässt oder wenn das Zertifikat aus anderen betrieblichen Gründen nicht mehr benötigt wird.

- Verdacht auf Fälschung: Wenn es den Verdacht gibt, dass das Zertifikat gefälscht wurde oder anderweitig unsicher ist.

Verzeichnisdienst (Directory Service)

Ein Verzeichnisdienst im Rahmen der PKI ist ein durchsuchbares Verzeichnis, das die Verwaltung, Speicherung und den Abruf von digitalen Zertifikaten und damit verbundenen Informationen ermöglicht. Für den Zugriff darauf wird meist das Lightweight Directory Access Protocol (LDAP) verwendet.

Validierungsdienst (Validation Authority, VA)

Ein Validierungsdienst überprüft die Gültigkeit von digitalen Zertifikaten. Durch den Abgleich mit Zertifikatsperrlisten (CRLs) oder dem Einsatz des Online Certificate Status Protocol (OCSP) stellt der Dienst sicher, dass ein Zertifikat nicht widerrufen wurde. Diese Validierung ist entscheidend, um die Sicherheit von Kommunikation und Transaktionen zu gewährleisten.

Vertrauensmodelle

Das Vertrauen zwischen dem Prüfer und dem Aussteller eines Zertifikates sowie das Verfahren, wie dieses Vertrauen zustande kommt, stellen die wesentliche Basis für die Verwendung digitaler Zertifikate dar.

Hierarchisches Vertrauensmodell

Im hierarchischen Vertrauensmodell sind CAs in einer Hierarchie organisiert. Eine übergeordnete CA stellt ein Zertifikat für eine untergeordnete CA aus. Das Vertrauen beruht auf der Zuverlässigkeit der obersten CA (Root-CA), der alle teilnehmenden Parteien vertrauen.

Cross-Zertifizierung

Hierbei stellen sich zwei Zertifizierungsstellen (meist Stamminstanzen) gegenseitig ein (Cross-) Zertifikat aus. Cross-Zertifikate drücken das Vertrauen zweier gleichberechtigter Parteien aus. Cross-Zertifizierungen werden verwendet, um die Anwendung von Zertifikaten über die Grenzen verschiedener hierarchischer PKIs hinweg zu ermöglichen.

Netzwerk des Vertrauens (Web of Trust, WOT)

Im Web of Trust gibt es keine zentrale Autorität. Vertrauen wird durch persönliche Überprüfungen und Bestätigungen zwischen Nutzenden aufgebaut. Dieses Modell bietet mehr Flexibilität, erfordert jedoch ein höheres Maß an User-Interaktion.

Anwendungen der PKI

Sichere Kommunikation

Die PKI spielt eine entscheidende Rolle bei der Einrichtung sicherer Kommunikationskanäle, insbesondere in Form von HTTPS, um die Vertraulichkeit und Integrität von Datenübertragungen zu gewährleisten.

Digitale Signaturen

Die Möglichkeit zur Erstellung digitaler Signaturen ist ein wichtiger Anwendungsfall. Diese Signaturen dienen der Authentifizierung und Integritätsprüfung elektronischer Dokumente.

Authentifizierung und Zugriffssteuerung

In Netzwerken und Systemen ermöglicht die PKI eine sichere User-Authentifizierung sowie effektive Zugriffssteuerung, wodurch unbefugte Zugriffe verhindert werden.

E-Mail-Sicherheit

Die Verschlüsselung von E-Mails und die Signierung von Nachrichten sind weitere wichtige Anwendungen der PKI. Dies sichert die Vertraulichkeit von E-Mail-Kommunikation und schützt vor Phishing-Angriffen.

Elektronische Identitäten

Die PKI bietet die Möglichkeit, sichere digitale Identitäten bereitzustellen. Diese werden in verschiedenen Anwendungen genutzt, von Online-Transaktionen bis hin zu behördlichen Prozessen.

Fazit

Die Public Key Infrastructure ist ein unverzichtbarer Bestandteil der digitalen Sicherheit und spielt eine Schlüsselrolle bei der Sicherung digitaler Kommunikation. Sie ermöglicht sichere Übertragungen durch Verschlüsselung, Authentifizierung von Usern und Geräten durch digitale Zertifikate und gewährleistet die Integrität von Daten. Sie wird für E-Mail-Sicherheit, sichere Transaktionen, Zugriffskontrolle und die Verhinderung von Identitätsdiebstahl eingesetzt. Als grundlegende Sicherheitsinfrastruktur ist PKI unverzichtbar für den Schutz sensibler Informationen in der vernetzten Welt, und sie schafft Vertrauen in digitale Kommunikation und Transaktionen.

IT-Beratung

Erfahren Sie mehr über unsere Leistungen